Új wifi-protokoll biztonsági hiba érinti a Linux, az android és az iOS eszközöket.

Forrás: thehackernews.com

Egy tervezési hiba érinti az IEEE 802.11 wifi-protokoll szabványt, amely széles körűen hat a Linux, a FreeBSD, az android és iOS-rendszereken futó eszközök működésére. A hiba kihasználásával lehetséges TCP-kapcsolatok eltérítése vagy ügyfél- és webforgalom elkapása, amint azt a kutatók, Domien Schepers, Aanjhan Ranganathan és Mathy Vanhoef az e heti publikált cikkükben megjegyezték.

Az eljárás kihasználja az endpointeszközök energia-megtakarítási mechanizmusait annak érdekében, hogy a hozzáférési pontokat adatkeretek szivárogtatására kényszerítse nyílt szövegben, vagy mind nullás kulcs használatával titkosítsa azokat.

„A keret fejlécében található energia-megtakarítási bit védtelensége lehetővé teszi az ellenfél számára, hogy sorokat kényszerítsen a célzott kliens számára, ami az ő szakaszos kapcsolatához vezet, és egyszerűen végrehajtható egy szolgáltatás megtagadási támadás” – jegyezték meg a kutatók.

Más szóval a cél az, hogy kihasználják a hozzáférési pontokból származó keretek szivárgását az áldozat kliensállomás felé, arra a tényre alapozva, hogy a legtöbb wifirendszer nem takarítja le megfelelően a küldési sorokat, amikor a biztonsági kontextus változik.

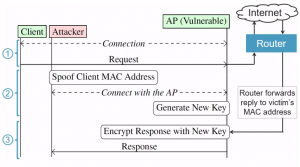

Az elérési pont biztonsági kontextusának manipulálása mellett a támadó felülírhatja a kliens biztonsági kontextusát, amelyet az elérési pont használ, hogy csomagokat fogadjon a célszemélynek szántakhoz. Ez a támadás feltételezi, hogy a célszemély egy hotspot-szerű hálózathoz csatlakozik.

„A támadás alapötlete az, hogy az ügyfelek hitelesítésének módja nincs összefüggésben azzal, hogy a csomagokat hogyan irányítják a megfelelő wifiklienshez „ – magyarázta Vanhoef.

„Egy rosszindulatú belső személy visszaélhet ezzel, hogy elfogja az adatokat egy wifikliens felé és kiszorítja a célszemélyt, majd a célszemély MAC-címével (az ellenfél hitelesítő adatait használva) csatlakozik. Bármely csomag, amely még a célszemélyhez tartott úton volt, például a még betöltődő weboldalak most helyettük az ellenfélhez érkeznek meg.”

Forrás: thehacketnews.com

A Cisco tájékoztatójában a sebezhetőségeket „alkalmankénti támadásnak” írja le, és szerintük az elkövető által begyűjtött információ minimális értékű lenne egy biztonságosan konfigurált hálózatban.

Azonban a vállalat elismeri, hogy a tanulmányban bemutatott támadások sikerrel járhatnak a Cisco Wireless Access Point termékein és a vezeték nélküli képességekkel rendelkező Cisco Meraki termékeken.

A támadások valószínűségének csökkentése érdekében ajánlott az adatátvitel titkosítására a szállítási réteg biztonságának (TLS) bevezetése és a hálózati hozzáférés korlátozására szolgáló politika végrehajtási mechanizmusok alkalmazása.

Az eredmények arra az időszakra jellemzők, amikor Ali Abedi és Deepak Vasisht kutatók egy olyan helyzet-kiszivárogtató adatvédelmi támadást mutattak be, amelyet Wi-Peep néven említenek, és amely a céleszközök helymeghatározásához szintén kihasználja az 802.11 protokoll áramkimaradási mechanizmusát. A kutatás más friss tanulmányokat követ, amelyek kihasználják a Google Maps geolokációs API-ját, hogy helyszín-hamisító támadásokat indítsanak városi területeken, nem beszélve a wifijelek felhasználásáról, hogy észleljék és leképezzék az emberek mozgását egy szobában.

Forrás: thehacketnews.com